android系统安全与反编译实战,Android系统安全与反编译实战解析

时间:2024-11-07 来源:网络 人气:

Android系统安全与反编译实战解析

随着移动互联网的快速发展,Android系统因其开放性和灵活性,成为了全球最受欢迎的移动操作系统。然而,Android系统的开放性也带来了安全风险,尤其是针对应用的反编译攻击。本文将深入探讨Android系统安全与反编译的实战,帮助开发者了解安全风险,提升应用安全性。

一、Android系统安全概述

Android系统采用分层架构,包括系统应用层、应用程序框架层、系统运行时库层、硬件抽象层和Linux内核层。Android系统的安全特性主要包括权限模型、应用程序签名和沙箱方法。

权限模型:Android系统通过权限模型来控制应用程序对系统资源的访问,包括文件、网络、设备信息等。

应用程序签名:应用程序在安装时需要签名,签名用于验证应用程序的来源和完整性。

沙箱方法:Android系统通过沙箱机制限制应用程序的权限,确保应用程序不会对其他应用程序或系统造成影响。

二、Android系统安全漏洞类型

Android系统安全漏洞主要包括以下类型:

组件安全漏洞:如Activity组件、Service组件、BroadcastReceiver组件、ContentProvider组件等的安全漏洞。

数据安全漏洞:如数据存储、加密、传输、日志信息等数据安全漏洞。

源文件安全漏洞:如Manifest文件、DEX文件、SO文件等源文件的安全漏洞。

权限提升漏洞:攻击者通过漏洞获取更高权限,进而对系统造成破坏。

释放后使用(Use-After-Free)漏洞:攻击者利用已释放内存中的数据,实现对应用程序的攻击。

三、Android系统反编译实战

反编译是指将编译后的程序还原为源代码的过程。以下是一个简单的Android系统反编译实战步骤:

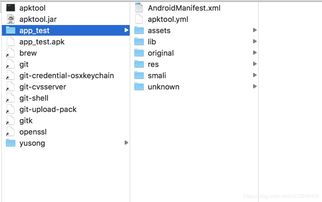

下载并安装反编译工具,如apktool、dex2jar等。

获取目标APK文件。

使用反编译工具对APK文件进行反编译,生成DEX文件。

使用DEX文件转换工具将DEX文件转换为Java源代码。

四、Android系统安全防护措施

代码混淆:使用混淆工具对代码进行混淆,增加反编译难度。

加固:使用加固工具对APK进行加固,防止反编译和篡改。

权限控制:合理分配应用程序权限,限制对敏感资源的访问。

安全审计:定期进行安全审计,发现并修复安全漏洞。

使用安全框架:使用安全框架,如Xposed、Magisk等,提高系统安全性。

Android系统安全与反编译是一个复杂且不断发展的领域。开发者需要时刻关注系统安全,采取有效措施保护应用程序和用户数据。本文从Android系统安全概述、安全漏洞类型、反编译实战和防护措施等方面进行了详细解析,希望对开发者有所帮助。

相关推荐

教程资讯

教程资讯排行