apt防护系统,构建企业信息安全防线

时间:2024-10-10 来源:网络 人气:

APT防护系统:构建企业信息安全防线

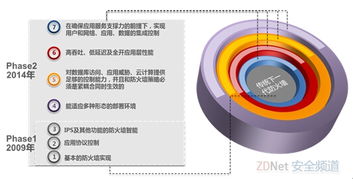

随着网络攻击手段的不断升级,高级持续性威胁(APT)已成为企业信息安全面临的一大挑战。APT攻击通常针对特定目标,通过长时间潜伏、隐蔽性强等特点,对企业造成严重损失。本文将详细介绍APT防护系统的构建方法,帮助企业构建信息安全防线。

一、了解APT攻击的特点

APT攻击具有以下特点:

针对性:攻击者针对特定目标进行攻击,如政府机构、企业等。

隐蔽性:攻击者通过多种手段隐藏攻击行为,难以被发现。

持续性:攻击者长时间潜伏在目标网络中,持续获取信息。

复杂性:攻击手段多样,涉及多种技术手段。

二、APT防护系统的构建

为了有效防御APT攻击,企业需要构建一套完善的APT防护系统。以下为APT防护系统的构建步骤:

1. 安全意识培训

加强员工的安全意识,提高对APT攻击的识别和防范能力。定期组织安全培训,让员工了解APT攻击的特点和防范措施。

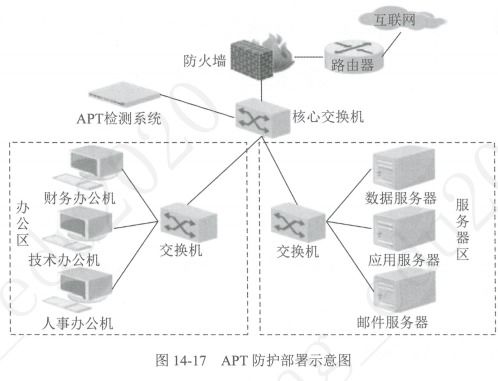

2. 安全设备部署

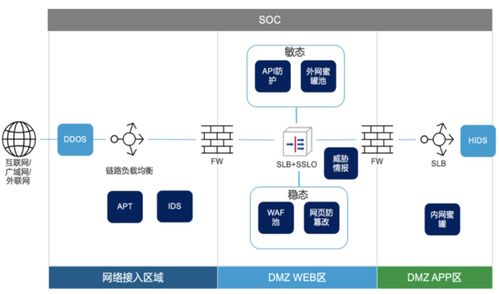

部署以下安全设备,提高企业网络的安全性:

边界防火墙:控制进出网络的流量,防止恶意攻击。

入侵检测/防护系统(IDS/IPS):实时监控网络流量,发现并阻止恶意攻击。

WEB应用防火墙:保护企业网站和应用系统,防止SQL注入、跨站脚本等攻击。

日志审计系统:记录网络行为,便于事后分析。

3. 安全策略制定

根据企业实际情况,制定相应的安全策略,包括:

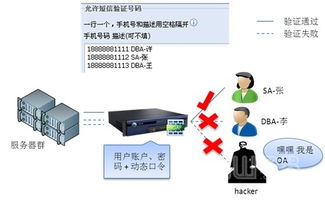

访问控制:限制用户访问权限,防止未授权访问。

数据加密:对敏感数据进行加密,防止数据泄露。

安全审计:定期进行安全审计,发现潜在的安全风险。

4. 安全工具使用

使用以下安全工具,提高企业信息安全防护能力:

终端管理软件:统一管理企业终端设备,防止恶意软件传播。

企业版杀毒软件:实时监控终端设备,防止病毒感染。

数据备份系统:定期备份重要数据,防止数据丢失。

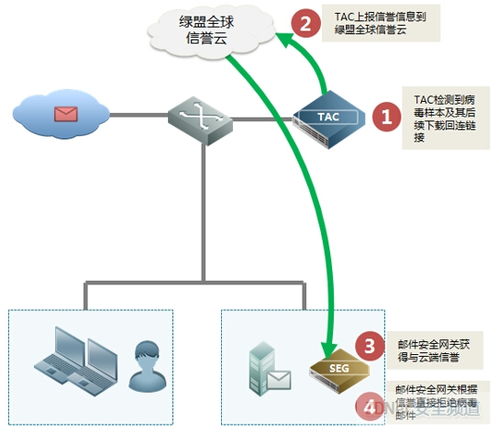

5. 安全监控与响应

建立安全监控与响应机制,及时发现并处理安全事件。包括:

安全事件监控:实时监控网络流量,发现异常行为。

安全事件响应:制定应急预案,快速响应安全事件。

APT攻击对企业信息安全构成严重威胁,企业需要构建一套完善的APT防护系统,提高信息安全防护能力。通过加强安全意识培训、部署安全设备、制定安全策略、使用安全工具以及建立安全监控与响应机制,企业可以有效抵御APT攻击,保障信息安全。

相关推荐

教程资讯

教程资讯排行