渗透测试网卡安卓系统,渗透测试视角下的安卓系统网络安全评估与防护策略

时间:2025-01-25 来源:网络 人气:

亲爱的读者们,你是否曾想过,你的手机里隐藏着无数的秘密?别惊讶,这可不是科幻小说里的情节,而是真实存在的。今天,就让我带你一起揭开安卓系统背后的神秘面纱,看看那些渗透测试高手是如何通过网卡来操控你的手机的。

一、安卓系统:你的手机,我的舞台

安卓系统,这个全球最流行的手机操作系统,拥有着庞大的用户群体。在这光鲜亮丽的背后,却隐藏着无数的安全隐患。渗透测试,就是那些高手们用来挖掘这些隐患的利器。

二、网卡:渗透测试的隐形通道

在渗透测试的世界里,网卡就像是一条隐形通道,连接着攻击者和目标设备。通过网卡,渗透测试者可以轻松地获取目标设备上的信息,甚至操控整个系统。

那么,如何利用网卡进行渗透测试呢?下面,就让我为你揭晓这个秘密。

三、渗透测试网卡安卓系统的步骤

1. 信息收集:首先,渗透测试者需要收集目标设备的网络信息,包括IP地址、MAC地址、端口等。这些信息可以通过多种方式获取,比如Wireshark抓包工具、Nmap扫描工具等。

2. 漏洞挖掘:收集到信息后,渗透测试者需要分析目标设备的系统版本、软件版本等,寻找可能存在的漏洞。安卓系统中的漏洞有很多,比如CVE-2019-2199、CVE-2020-0601等。

3. 网卡配置:在挖掘到漏洞后,渗透测试者需要配置网卡,使其能够与目标设备建立连接。这通常需要修改网卡的IP地址、子网掩码、网关等参数。

4. 攻击实施:配置好网卡后,渗透测试者就可以开始实施攻击了。根据漏洞类型,攻击方式也有所不同。比如,针对CVE-2019-2199漏洞,可以使用Metasploit框架中的exploit/multi/experimental/cve_2019_2199模块进行攻击。

5. 获取权限:攻击成功后,渗透测试者需要获取目标设备的最高权限,以便进一步操控系统。这通常需要使用root权限或者提权漏洞。

6. 数据提取:获取权限后,渗透测试者可以提取目标设备上的敏感信息,比如联系人、短信、照片等。

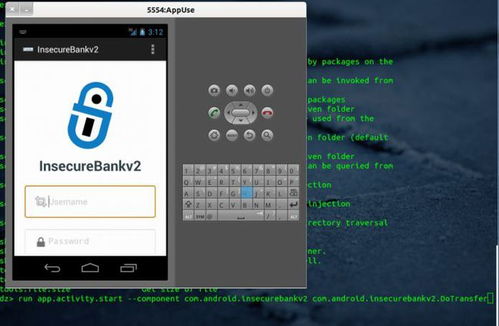

四、案例分析:某安卓APP渗透测试

某次,一位渗透测试者对一款安卓APP进行了渗透测试。在测试过程中,他发现该APP存在一个双向认证漏洞,导致无法抓取数据包。为了解决这个问题,他使用了Proxifier和Burpsuite双层代理抓包工具,最终成功获取了目标设备上的敏感信息。

这个案例告诉我们,渗透测试并不是一件容易的事情。它需要渗透测试者具备丰富的知识储备和实战经验。

五、:网络安全,人人有责

通过本文的介绍,相信你已经对渗透测试网卡安卓系统有了初步的了解。网络安全,关乎你我,让我们共同努力,守护好这片数字家园。

提醒大家,在进行渗透测试时,一定要遵守法律法规,切勿滥用技术。否则,等待你的将是法律的制裁。

亲爱的读者们,你对安卓系统的安全有何看法?欢迎在评论区留言,让我们一起探讨。

相关推荐

教程资讯

系统教程排行